Хакеры угоняют не машины, а личности: инцидент вокруг Renault раскрыл слабое место водителей

Кибератака на одного из партнёров Renault вынудила компанию предупредить клиентов о возможной утечке персональных данных и напомнить о бдительности. Инцидент, как уточнили в Renault Group в Великобритании, локализован и не затронул пароли и платёжные реквизиты, но часть информации клиентов — от ФИО и контактов до VIN и регистрационных номеров — могла оказаться у злоумышленников. На фоне новости эксперты вновь требуют от автоконцернов пересмотреть подход к киберзащите: индустрия давно перешла в цифровую плоскость, а значит уязвимости затрагивают не только сайты и кол-центры, но и экосистемы подключённых автомобилей, телематики и OTA-обновлений.

Что произошло и почему это важно

Renault сообщила о несанкционированном доступе к данным у стороннего провайдера, обрабатывающего клиентские массивы. Компания подчёркивает, что инцидент единичный и "сдержан".

Владельцам Renault и Dacia пообещали направить адресные уведомления при подтверждении факта затронутости. В списке потенциально полученной информации — имена и адреса, дата рождения и пол, номера телефонов, а также идентификаторы транспортных средств (VIN) и регистрационные данные. Финансовые реквизиты и пароли не фигурируют, однако совокупность полей, достаточных для точного таргетинга фишинга и социальной инженерии, уже создаёт риски.

Ситуация разворачивается на фоне сообщений СМИ о том, что в группе обсуждаются меры по сокращению издержек и численности в отдельных функциях. Для отрасли это тревожный сигнал: сложные трансформации повышают нагрузку на ИТ-процессы и службу безопасности, а значит требуют усиленного контроля.

Мнение юриста по защите данных

"В течение 2025 года мы стали свидетелями множества инцидентов, которые были спровоцированы злоумышленниками. Это ещё одно напоминание о необходимости строгих мер безопасности в мире, где кибератаки становятся всё более распространённым явлением как для малого, так и для крупного бизнеса", — заявила руководитель отдела конфиденциальности данных в юридической фирме Gordons Лорен Уиллс-Диксон.

Сравнение: какие данные утекли и чем это грозит

| Категория данных | Примеры | Потенциальный риск | Практическое проявление |

| Контактные и демографические | Имя, адрес, телефон, пол, дата рождения | Фишинг, SIM-swap, спам | Звонки "от банка/дилера", SMS со ссылками |

| Идентификаторы авто | VIN, регистрационный номер | Подбор запчастей/страховки под владельца, социнжиниринг | Письма от "СТО/страховщика", навязывание услуг |

| Сочетание полей | Имя + адрес + VIN | Точечная верификация личности | Оформление заявок от вашего имени |

| Финансы/пароли | Не затронуты | Низкий при текущих сведениях | Требуется продолжать мониторинг |

Советы шаг за шагом: как защитить себя и свой автомобиль

-

Проверьте каналы связи. Обновите контактный e-mail у дилера и настройте фильтры спама. Используйте отдельный адрес для автосервисов и маркетплейсов запчастей.

-

Включите двухфакторную аутентификацию. Для аккаунтов автопроизводителя, страховой и каршеринга — только TOTP-приложения (а не SMS). Менеджеры паролей: 1Password, Bitwarden.

-

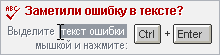

Включите мониторинг утечек. Подпишитесь на уведомления Have I Been Pwned, в мобильном банке активируйте алерты по входам и операциям.

-

Будьте строги к ссылкам. Не переходите по URL из писем "о гарантийной кампании"; заходите в личный кабинет вручную через закладку.

-

Защитите телематику. Проверьте настройки приложений бренда, отключите лишние разрешения, запретите автоподключение по Bluetooth в общественных местах.

-

Проверьте страховой полис. Сообщите страховщику (КАСКО/ОСАГО) о возможной утечке: некоторые продукты включают поддержку при киберинцидентах.

-

Для владельцев электромобилей. Следите за OTA-обновлениями только через официальные приложения; не устанавливайте "кастомные" прошивки и OBD-адаптеры сомнительного происхождения.

-

Храните документы правильно. Скан ПТС/СТС — только в зашифрованном облаке; бумажные копии — в отдельной папке дома, а не в бардачке.

-

Поставьте лимиты. В каршеринге и топливных картах включите лимиты поездок и уведомления по операциям.

-

Уточните в дилерском центре. Узнайте, какие ваши данные хранятся у партнёров (колл-центр, маркетинг, телематика) и как организован отзыв согласий.

Ошибка → Последствие → Альтернатива

- Ошибка: переход по ссылке из "письма от дилера" с просьбой подтвердить VIN.

→ Последствие: кража учётных данных, доступ к телематическому аккаунту.

→ Альтернатива: вход только через официальный сайт/приложение, ручной набор адреса. - Ошибка: хранить в бардачке копии документов с полным адресом.

→ Последствие: комбинированное мошенничество (угон под ключи, страховые махинации).

→ Альтернатива: хранение дома, в машине — лишь минимум. - Ошибка: подключать дешевый OBD-сканер к постоянному питанию.

→ Последствие: потенциальный бэкдор к CAN-шине.

→ Альтернатива: сертифицированные устройства, отключение после диагностики. - Ошибка: игнорирование уведомлений о подозрительной активности.

→ Последствие: захват аккаунта и изменение e-mail/телефона.

→ Альтернатива: немедленная смена пароля, обращение в поддержку и страховку киберрисков.

А что если…

…вы клиент Renault/Dacia?

Ожидайте официального письма/звонка от компании. Если используете мобильное приложение бренда, смените пароль и включите 2FA уже сейчас.

…получили подозрительное письмо?

Не отвечайте и не переходите по ссылкам. Перешлите сообщение в службу поддержки производителя и удалите.

…продали машину?

Если ваша учётка всё ещё привязана к автомобилю, удалите устройство в настройках приложения и запросите у дилера деактивацию телематических сервисов.

…вы оформили страховку недавно?

Сообщите страховщику об инциденте: в ряде тарифов есть консультации по предотвращению мошенничества и возмещению затрат на восстановление документов.

Плюсы и минусы усиления киберзащиты для автоклиента

| Что меняется | Плюсы | Минусы |

| Дополнительная проверка при входе | Снижение риска захвата аккаунта | Чуть больше времени на вход |

| Отдельный e-mail для автосервисов | Локализация спама и фишинга | Нужно администрировать адреса |

| Ограничение разрешений приложений | Меньше утечек телематики | Возможны ограничения удобства |

| Запрет "серых" OBD/прошивок | Безопасность CAN и электроники | Меньше гибкости для тюнинга |

FAQ

Как узнать, затронуты ли мои данные?

Компания обещает индивидуальные уведомления. Дополнительно проверьте, не появлялись ли на ваш e-mail/телефон неожиданные письма/звонки с упоминанием VIN или модели.

Что делать владельцу электромобиля с подписками на зарядку и телематику?

Сменить пароли во всех связанных сервисах (зарядные сети, платежи, навигация), включить 2FA, проверить список "доверенных устройств".

Сколько стоит базовая "гигиена" кибербезопасности?

Менеджер паролей — от 0 до 5-7 € в месяц; мониторинг утечек — бесплатно/недорого; киберстраховка как доп. опция к КАСКО — по тарифам страховщика.

Что лучше: антивирус или EDR?

Для домашнего пользователя достаточно Антивирус + обновления ОС. Для малого бизнеса дилерской сети — лучше EDR/MDM и обучение персонала.

Мифы и правда

- Миф: VIN — не чувствительные данные.

Правда: сам по себе — нет, но в связке с ФИО и контактом сильно повышает успешность фишинга и социнжиниринга. - Миф: если взломан подрядчик — отвечает только он.

Правда: контролёр данных всё равно несёт обязанности перед клиентами и регулятором, а риски репутации — совместные. - Миф: раз не утекли банковские данные — угроз нет.

Правда: целевые атаки на аккаунты, страховку и телематику возможны и без карточных реквизитов.

Сон и психология: как пережить новостной стресс

Известие об утечке вызывает тревогу и "бдительность на максималках", из-за чего растёт утомляемость, ухудшается сон.

Сведите информационный поток к двум надёжным источникам, выделите "окно" в 10-15 минут в день на проверки, а перед сном уберите рабочие/новостные приложения.

Простые ритуалы — проветривание, тёплый душ, короткая прогулка — помогают снизить уровень напряжения.

Три факта по теме

- Большинство таргетированных фишинговых писем формируется из "нефинансовых" полей — имени, телефона и адреса.

- После крупных утечек всплеск спама на затронутые адреса обычно длится 2-6 недель.

- Автопром — одна из целей киберпреступников из-за плотной сети подрядчиков, телематики и подписочных сервисов.

Исторический контекст

-

Атаки на цепочку поставок: компрометация подрядчиков приводила к простоям логистики и производственных линий.

-

Остановки конвейеров у отдельных брендов: временная приостановка выпуска и поэтапный перезапуск с участием профильных госцентров кибербезопасности.

-

Усиление регулирования: рост требований к уведомлению клиентов и к управлению поставщиками данных, внедрение стандартов безопасной разработки и аудитов.

Что теперь важно знать автогигантам и водителям

Рынок "подключённых" авто — от электромобилей и зарядной инфраструктуры до подписок на навигацию и страховых телематических полисов — продолжит расти.

Это значит, что производителям придётся инвестировать в архитектуру безопасности "по умолчанию": шифрование персональных данных, жёсткие договоры с подрядчиками (DPA), регулярные тесты на проникновение, сегментацию доступа к базам и обучение колл-центров распознавать сценарии социальной инженерии.

Клиентам же стоит относиться к цифровой гигиене автомобиля так же серьёзно, как к техническому обслуживанию: вовремя обновлять ПО, аккуратно обращаться с данными и не пускать в свою цифровую "кабину" лишних пассажиров.