Праздничная открытка может оставить без денег: мошенники активизировались перед праздниками

Праздничные открытки в почте и соцсетях могут быть не таким безобидным жестом, как кажется на первый взгляд. Российские учёные предупреждают: именно в такие сообщения мошенники всё чаще прячут фишинговые ловушки. Внешне письма выглядят привычно, но за поздравлением может скрываться угроза для личных данных. Об этом сообщает Общественная служба новостей.

Почему открытки стали инструментом мошенников

В преддверии праздников пользователи чаще открывают письма и сообщения, не задумываясь о рисках. Этим активно пользуются киберпреступники, рассылая фишинговые открытки через электронную почту и социальные сети. Их цель — получить доступ к паролям, аккаунтам и банковской информации, используя приёмы, характерные для онлайн-мошенничества.

Эксперты подчёркивают: по дизайну такие открытки практически невозможно отличить от настоящих поздравлений. Они могут выглядеть аккуратно, содержать привычные изображения и нейтральный текст без явных признаков обмана.

На что стоит обращать внимание при получении открытки

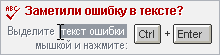

Главный сигнал опасности — не внешний вид письма, а действия, которые от вас требуют. Особенно насторожить должны просьбы перейти по ссылке, нажать кнопку или скачать вложение. Именно в этот момент на устройство может быть установлено вредоносное программное обеспечение.

"Важно обращать внимание не на оформление, а на то, какие шаги предлагает выполнить письмо", — объясняет эксперт в области информационной безопасности Дмитрий Долгов.

Как работают фильтры почтовых сервисов

Почтовые платформы используют многоуровневую систему защиты. Сначала проверяются технические параметры: имя отправителя, домен, IP-адрес и другие признаки. Если они вызывают сомнения, письмо может быть сразу отправлено в спам.

Если явных несоответствий нет, в работу вступают алгоритмы машинного обучения. Они анализируют содержание сообщения и поведенческие признаки. При подозрении письмо также попадает в папку "Спам", где обычно отключены изображения и активные ссылки.

Однако специалисты подчёркивают, что даже современные технологии не дают стопроцентной защиты.

"Алгоритмы постоянно совершенствуются, но и киберпреступники развивают свои методы, что позволяет им обходить фильтры", — отмечает Дмитрий Долгов .

Почему автоматизм — главный союзник мошенников

Одним из самых распространённых приёмов остаётся подмена доменов известных сайтов. В адресе может отличаться всего одна буква, визуально похожая на оригинал. Пользователь, действуя автоматически, не замечает подмены и переходит по опасной ссылке — именно так работают многие схемы фишинговых атак.

Мошенники делают ставку именно на спешку и привычку быстро открывать сообщения, особенно в праздничный период, когда почта перегружена поздравлениями.

Что делать, чтобы не стать жертвой фишинга

Специалисты советуют не полагаться полностью на почтовые сервисы. Опасные письма могут не попасть в спам и отобразиться среди обычной корреспонденции. Перед открытием вложений или переходом по ссылкам стоит проверить отправителя и, при возможности, уточнить напрямую, действительно ли он отправлял сообщение.

"Нужно быть осторожными и сначала посмотреть, от кого пришло письмо, а затем при необходимости уточнить у отправителя, отправлял ли он что-то", — говорит Дмитрий Долгов.

Сравнение: автоматическая защита и личная внимательность

Почтовые фильтры эффективно отсеивают массовые рассылки и очевидный спам, но против адресных атак они работают хуже. Внимательность пользователя позволяет заметить подозрительные домены и странные требования. В сочетании эти меры дают лучший результат, чем использование только одного подхода.

Плюсы и минусы почтовых фильтров

Автоматическая защита снижает количество опасных писем, но не гарантирует полной безопасности. Она удобна и работает в фоновом режиме, однако может пропускать хорошо замаскированные сообщения. Личная проверка требует времени, но помогает избежать серьёзных последствий.

Советы по безопасной работе с письмами

- Проверяйте адрес отправителя перед открытием письма.

- Не нажимайте на ссылки и кнопки в неожиданных поздравлениях.

- Не скачивайте вложения без уверенности в их происхождении.

- Обращайте внимание на домен сайта в адресной строке.

- При сомнениях уточняйте информацию напрямую у отправителя.

Популярные вопросы о фишинговых открытках

Можно ли определить мошенничество по внешнему виду открытки?

Нет, чаще всего такие письма выглядят как обычные поздравления.

Почему письма от мошенников не всегда попадают в спам?

Злоумышленники адаптируют рассылки под алгоритмы фильтрации и используют подмену доменов.

Что главное в защите от фишинга?

Личная внимательность и отказ от автоматических действий при работе с письмами.