Взломать компьютер можно... на слух

Оказывается, получить ключи к алгоритму RSA-шифрования, который используется в системах защиты персональных данных, очень просто! Для этого нужно уловить картину акустических колебаний, возникающих при работе компьютера, то есть хорошенько прослушать его. Недавно ученые из Израиля наглядно показали эффективность такого акустического "взлома".

Напомню, что под аббревиатурой RSA скрывается название первого в мире криптографического алгоритма с открытым ключом, который пригоден не только для шифрования, но и для цифровой подписи. Этот алгоритм, названный по фамилиям его разработчиков (Рональда Ривеста, Ади Шамира и Леонарда Адлемана из Массачусетского технологического института (США), используется во многих криптографических компьютерных приложениях — например, в PGP, S/MIME, TLS/SSL, IPSEC/IKE, а также в свободной программе для защиты сообщений и файлов GNU Privacy Guard (GnuPG). До сих пор RSA является достаточно эффективным способом шифрования, поскольку в его основе лежит сложность задачи факторизации (факторизация — это разложение математического объекта (например, числа) на произведение других объектов, которые, будучи перемноженными, дают произведение, равное исходному объекту) произведения двух больших простых чисел.

Однако, как известно, на любой замок всегда найдется отмычка — так что и RSA в этом случае не является исключением. Что недавно доказали израильские ученые Ади Шамир (он, кстати, был одним из создателей данного алгоритма), Даниэль Генкин и Эран Тромер. Они продемонстрировали весьма необычную технику извлечения ключей RSA-шифрования — для этого был использован детальный анализ звуковой картины работающего компьютера. Любопытно, что экспериментировали эти высокомудрые "хакеры" с программой GnuPG, которая всегда считалось одним из самых надежных средств защиты персональных данных.

Исследователи основывались на том, что любой компьютер во время работы, помимо шума вентилятора и "скрипа" вращающихся пластинами накопителей, издает и другие акустические шумы — например, высокочастотные колебания, которые генерируют различные электронные компоненты. В частности, это могут быть акустические сигналы от регулятора напряжения процессора. Исследовав их, ученые пришли к выводу, что из анализа изменений таких колебаний можно извлечь данные о ключах шифрования, поскольку при обработке машиной ключей RSA графики данных изменений показывают совершенно одинаковую для каждого элемента ключа картинку.

Чтобы проверить данное предположение, Шамир, Генкин и Тромер поставили несколько экспериментов. Рядом с несколькими компьютерами и ноутбуками, на которых в это время работала GnuPG, они положили звукозаписывающее устройство, причем в ряде случаев это был диктофон с высокочувствительным микрофоном, а иногда — обычный смартфон. Это устройство записывало акустические колебания, а после файлы по беспроводной связи пересылались на компьютер, где запись анализировалась при помощи специального ПО. Любопытно, что если использовался высокочувствительный микрофон, то требуемую акустическую картину удавалось "поймать" даже с расстояния в четыре метра от работающего системного блока.

После получения данных по высокочастотным колебаниям, Ади Шамир и его коллеги прежде всего выявили характерные акустические "отпечатки" (то есть закономерности в изменениях высокочастотных колебаний), которые появляются во время дешифровки. Затем после почти часового прослушивания удалось получить полные 4096-битные RSA-ключи, которые в этот момент обрабатывались на компьютерах программой GnuPG. После чего в самом процессе RSA-шифровке, как вы понимаете, уже не осталось никакого смысла, поскольку если есть ключ, то любая криптограмма может быть разгадана в считанные минуты.

Итак, Ади Шамир и его коллеги убедительно доказали, что получить доступ к персональным данным можно всего лишь… прослушав компьютер. Впрочем, сами разработчики методики признают, что у их способа есть существенные недостатки, главный из которых заключается в том, что во время "взлома" злоумышленнику нужно находиться неподалеку от интересующего его компьютера. Однако в статье RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis, посвященной данному исследованию, ученые предлагают также возможный сценарий организации такого акустического "взлома".

Например, программа для записи акустической картины может быть установлена на смартфон одного из участников конфиденциальной встречи или даже внедрена в сотовый аппарат владельца нужного компьютера, подслушивающий "жучок" может быть скрытно установлен на рабочем столе жертвы или в конференц-зале. Кроме того, можно также расположить направленные высокочувствительные микрофоны в вентиляционных шахтах офиса — одним словом, ничего невозможного для того, чтобы на практике осуществить такой акустический "взлом" не существует.

Впрочем, поскольку ученые доказывали уязвимость RSA-шифрования не для того, чтобы порадовать хакеров, а для того, чтобы разработчики программ могли принять соответствующие меры защиты, то они сразу же сообщили специалистам, которые занимаются модификацией и поддержкой GnuPG, результаты своих исследований. В итоге уже через несколько дней на рынке появились версии GnuPG 1.4.16, в которых были реализованы специальные механизмы, сильно затрудняющие получение криптографических ключей при помощи подобного акустического анализа. Тем не менее, доктор Шамир и его коллеги советуют разработчикам ПО не особенно "расслабляться" — по их мнению, другие программы, предназначенные для шифрования данных, также вполне могут быть подвержены акустическому "взлому"…

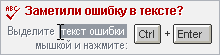

Читайте самое интересное в рубрике "Наука и техника"